Das Thema Cybersicherheit ist aktuell so wichtig wie nie zuvor. Mit zunehmender digitaler Vernetzung steigt auch das Risiko vor digitalen Angriffen merkbar. Heutzutage sind Cyberangriffe allgegenwertig. Wer kennt nicht die E-Mails von merkwürdigen Absendern, die es meist auf unsere Kontodaten abgesehen haben? Doch viele Cyberangriffe werden erst Jahre später entdeckt und auch die Online-Betrugsmaschen gegenüber Privatnutzern werden immer professioneller und unscheinbarer. Es gilt also ständige Vorsicht – auch im Internet.

Mit diesem Artikel möchten wir Sie unterstützen, betrügerische Maschen zu erkennen und sich vor Cyberangriffen zu schützen.

Digitale Attacken: Was ist ein Cyberangriff eigentlich?

Unter einem Cyberangriff versteht man den vorsätzlichen Versuch einer Person, in IT-Systeme einzudringen, um sie zu verändern, zu beeinträchtigen oder zu zerstören. Die Angriffe finden hierbei ausschließlich im digitalen Raum statt.

Die angreifenden Personen werden auch Hacker genannt. Ihr Ziel ist es grundsätzlich immer, ihrem Opfer zu schaden oder persönliche Vorteile aus dem Angriff zu ziehen. Die verwendete Schadsoftware ist heute meist so hoch entwickelt, dass eine Abwehr des Angriffs oder eine anschließende Rückverfolgung auf die Identität der Angreifenden oft nicht möglich ist.

Kriminalität in der digitalen Welt: Warum wird gehackt?

Die Ursachen und Beweggründe für einen Cyberangriff können vielfältig sein. Grundsätzlich lassen sich finanzielle, persönliche und gesellschaftspolitische Motive unterscheiden:

Finanzielle Motive

Häufig möchten Hacker persönliche Daten aus dem fremden Netzwerk stehlen oder die Geschäftsprozesse stören, um anschließend ein Lösegeld für die Herausgabe der Daten oder die Wiederherstellung des ursprünglichen Zustands fordern zu können. Auch das Fordern von Schweigegeldern ist nicht selten. In anderen Fällen werden persönliche Nutzerdaten oder gehackte Accounts auf dem Schwarzmarkt verkauft. Neben Datendiebstahl gehört auch Gelddiebstahl zur finanziell bedingten Kriminalität.

Bei rein finanziell motivierten Angriffen suchen sich die Angreifenden vor allem leicht erreichbare und wenig gesicherte Ziele, um mit möglichst wenig Aufwand Gewinne zu erzielen.

Ferner kann auch Spionage zu den finanziellen Motiven gezählt werden. Die Angreifenden erhoffen sich so einen Vorteil gegenüber der Konkurrenz zu sichern oder Innovationen und Gedankengut von Wettbewerben zu kopieren, um diese als eigene vermarkten zu können.

Persönliche Motive

Der Hauptgrund für persönlich motivierte Cyberangriffe ist die Suche nach Vergeltung. Hierbei handelt es sich meist um Personen, die dem Opfer nahestehen oder -standen. Derartige Angriffe sind sowohl im privaten Bereich als auch im Arbeitsleben denkbar. Handelt es sich um einen Angriff auf ein Unternehmen, sind nicht selten unzufriedene Mitarbeitende verantwortlich. Ihr Ziel ist es dann, das Image des ausgewählten Ziels zu schädigen, um sich auf diese Art und Weise zu rächen.

Gesellschaftspolitische Motive und Hacktivismus

Politisch oder gesellschaftlich motivierte Hacker werden Hacktivisten genannt. Sie handeln nicht aus Eigeninteresse, sondern verfolgen das Ziel, ihre politischen und sozialen Ansichten und Anliegen zu verdeutlichen oder auf von ihnen wahrgenommene Missstände aufmerksam zu machen. Damit kann der sogenannte Hacktivismus als eine Art digitales Protestmittel gesehen werden.

Für die Verbreitung ihrer Anliegen hinterlassen die Angreifenden auf den gehackten Seiten oft eigene Botschaften. Besonders von Interesse sind hier sehr bekannte oder gut besuchte Seiten, da die Hacktivisten möglichst viele Menschen mit ihrer Message erreichen wollen. Beispielsweise änderten Hacker bereits den Titel der Website des US-Justizministeriums in “Department of Injustice”.

Andere Arten von Hacktivismus sind das Leaken von Informationen oder auch das Blockieren von Funktionen von Kanälen, um dem Image von bestimmten Institutionen zu schaden.

Eine der bekanntesten Hacker-Gruppen ist Anonymous. Sie koordinieren weltweit Angriffe, um ihre gemeinsamen Ziele durchzusetzen.

Arten von Cyberangriffen

Es gibt verschiedene Arten von Cyberangriffen. Sie unterscheiden sich darin, wie der fremde Zugriff entsteht, wie sie verbreitet werden und damit auch im genauen Ziel der Attacke. Einige Beispiele für gängige Arten von Cyberattacken sind Folgende:

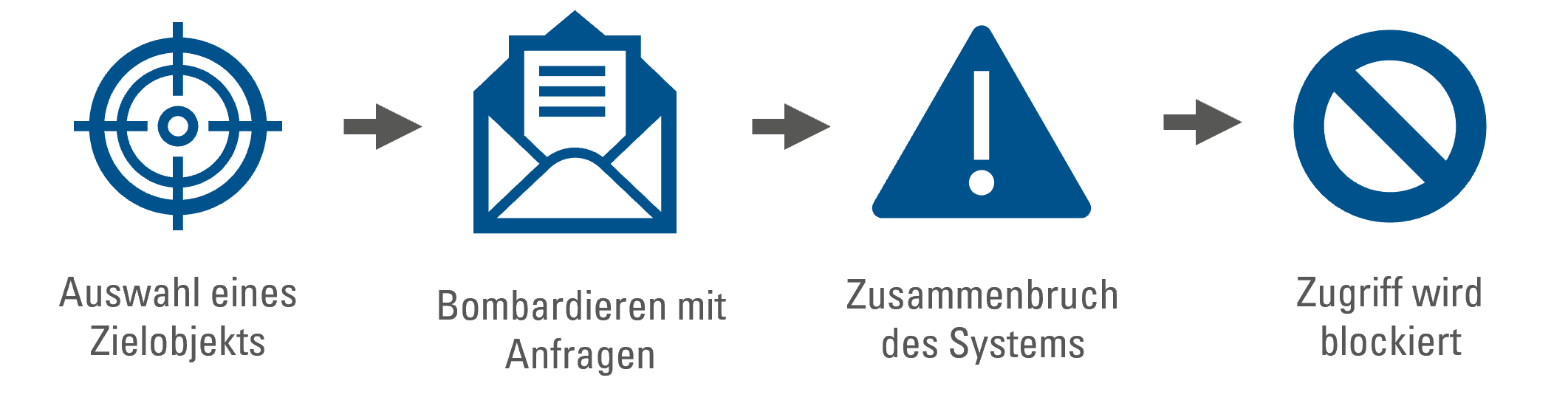

1. Denial-of-Service- (DoS) und Distributed-Denial-of-Service-Angriffe (DDoS)

Das Ziel dieser DoS-Angriffe ist es, Server oder Services lahm zu legen und damit vorrübergehend unzugänglich zu machen. Oft ist die Ausserbetriebsetzung der Systeme lediglich die Vorbereitung für einen weiteren Angriff.

Dies gelingt den Angreifenden meist durch eine gezielte Überlastung der Systeme. Hierbei werden die Bandbreiten eines Systems zu stark beansprucht, indem sie beispielsweise mit unzähligen Anfragen bombardiert werden, bis die Funktion zusammenbricht. Das System oder der Dienst ist dann nicht mehr zu erreichen.

DDoS-Angriffe bezeichnen derartige Cyberattacken, die von mehreren Hostgeräten parallel ausgeführt werden.

2. Malware

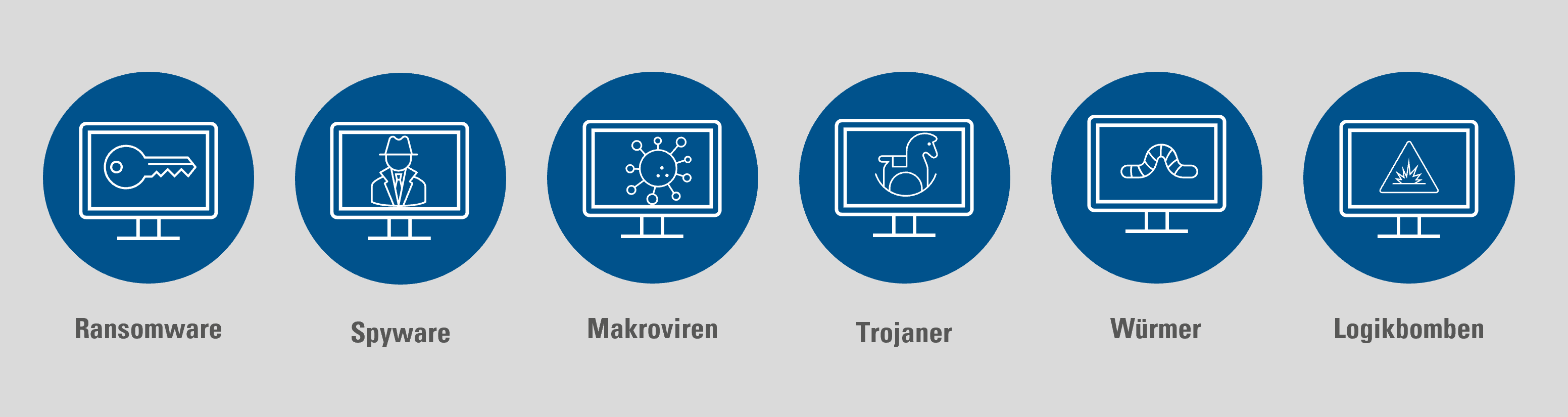

Bei Malware handelt es sich um eine unerwünschte Schadsoftware, die ohne Einwilligung des Opfers auf den Geräten oder Servern installiert wird. Auch hier gibt es verschiedene Arten von Schadsoftwares, die sich in der Art und Weise der Installation und Verbreitung unterscheiden. Hier sind einige bekannte Beispiele:

- Ransomware: Diese Malware sperrt den Zugriff auf ein System, indem die Daten und Inhalte so verschlüsselt werden, dass sie unbrauchbar sind. Für die Freigabe oder Entschlüsselung wird ein Lösegeld gefordert. Häufig drohen Angreifende auch mit der Veröffentlichung der Daten, wenn die Zahlung ausbleibt.

- Spyware: Hierbei handelt es sich um eine Spionagesoftware. Es werden Programme in eine IT-Software installiert, um seine Nutzenden auszuspionieren. Alle Tätigkeiten im betroffenen Netzwerk werden überwacht und den Hackenden in Form von Datensätzen übermittelt. Oft wird eine derartige Schadsoftware beim Download von kostenlosen Applikationen auf die Geräte installiert.

- Makroviren: Diese Viren verwenden die Programmiersprache der Software, die er infiziert. Ziel ist es, die Funktionsweise zu beeinträchtigen oder Daten zu löschen. Ein Makrovirus führt seine Anweisungen beim Herunterladen der Software aus, bevor der betroffenen Anwendung die Kontrolle überlassen wird. Besonders häufig betroffen sind Anwendungen wie Microsoft Word oder Excel. Eine weitere Besonderheit ist, dass sie plattformübergreifend funktionieren. Das bedeutet, dass Windows und Mac mit demselben Code infiziert werden können.

- Trojaner: Diese Schadsoftware ist nach dem Trojanischen Pferd benannt. Sie versteckt sich in einem anderen legalen Programm. Wird sie heruntergeladen, ermöglicht sie den Angreifenden das Ausspionieren von Passwörtern, persönlichen Daten und sensiblen Inhalten. Diese können mittels Trojaner gestohlen, verändert oder auch gelöscht werden.

- Würmer: Bei Würmern handelt es sich um eigenständige Programme, welche sich in Netzwerken ausbreiten können. Die Verbreitung geschieht meist über E-Mail-Anhänge. Öffnet der Empfänger den Anhang, wird das Wurmprogramm aktiviert und dupliziert sich, indem der Wurm allen E-Mail-Kontakten des infizierten Rechners Kopien von sich selbst sendet.

- Logikbomben: Eine Logikbombe ist ein schädlicher Code, der in Betriebssysteme oder Netzwerke eingeschleust werden kann. Dort bleibt er so lange inaktiv und unbemerkt, bis eine bestimmte Bedingung für die Auslösung eintritt. Sie können beispielsweise ausgelöst werden, wenn eine Datei geöffnet oder gelöscht wird. Erst nach dem Auslöser kann sie Daten beschädigen und löschen oder die Festplatte formatieren.

3. Phishing

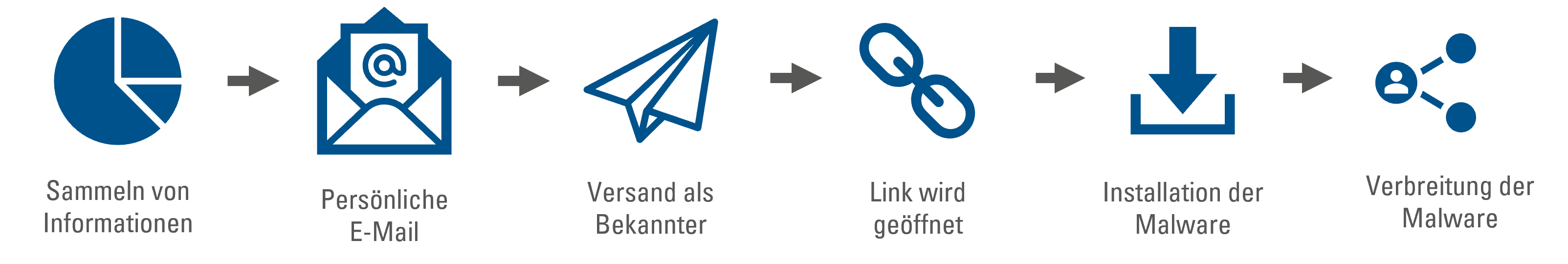

Beim Phishing werden E-Mails aus einer scheinbar vertrauenswürdigen Quelle versendet. Meist enthalten diese E-Mails Anhänge oder einen Link, der die Betroffenen auf eine Website weiterleitet. So können eine Schadsoftware installiert oder persönliche Daten abgefragt werden.

Eine besonders hinterhältige Art des Phishings ist das sogenannte Spear-Phishing. Die Hackenden beschäftigen sich hier vor dem Angriff ausführlich mit dem Opfer und sammeln gezielt Informationen, um die E-Mails möglichst echt und für die Nutzenden relevant erscheinen zu lassen. Dies erschwert das Erkennen einer versuchten Attacke und erhöht den Erfolg der Angreifenden. Zum Vorgehen gehört entweder das Vortäuschen eines anderen Absenders, sodass das Opfer glaubt, es würde den Absender kennen oder das Kopieren von Websites. Hierbei erstellen die Hackenden eine scheinbar vertrauenswürdige Website nach dem exakten Vorbild einer anderen, bekannten Website, um so an die persönlichen Daten zu gelangen.

4. Social Engineering

Eng mit dem Phishing verwandt ist das sogenannte Social Engineering. Der Begriff kann im deutschen mit “sozialer Manipulation” übersetzt werden. Auch hier ist Absicht der Angriffe, persönliche Daten wie Konten und vertraulichen Information abzugreifen oder Schadsoftwares zu verbreiten. Das Hauptmerkmal liegt hier in dem Vortäuschen einer anderen Identität, um dem Opfer ein Gefühl von Vertrauen zu vermitteln. Cyberkriminelle nutzen hierfür häufig die E-Mail-Konten von Mitarbeitenden, aber auch Anrufe mit Aufforderungen zum Öffnen einer Website oder zur Preisgabe von Daten sind nicht selten. Die Hacker geben sich dann beispielsweise als Support-Mitarbeitende, Bankbeauftragte oder Techniker von Telekommunikationsunternehmen aus. Die Opfer sind meist planlos und folgen den Anweisungen im Glauben, das Richtige zu tun. Ist das Ziel von Social Engineering das Eindringen in fremde Computernetzwerke, wird auch von Social Hacking gesprochen.

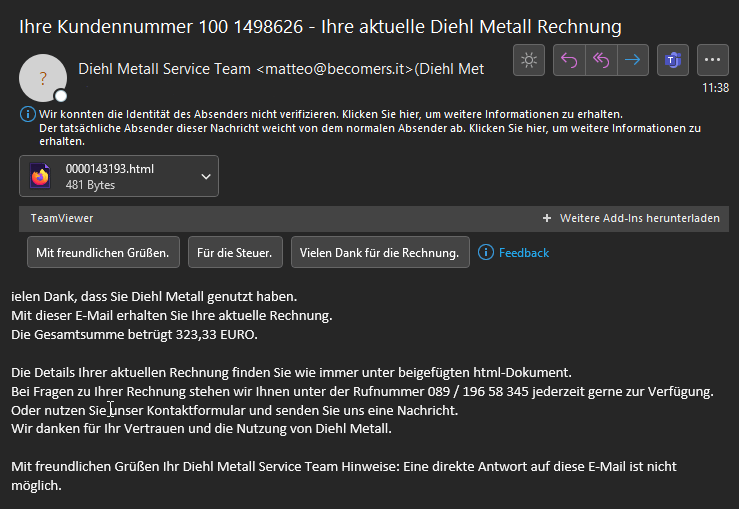

Hier sehen Sie ein Beispiel für einen Social Engineering Versuch: Unter dem Vorwand einer offenen Rechnung versuchen die Angreifenden vertrauliche Daten aufgreifen zu können.

Auffällig sind hier vor allem die Grammatik- und Rechtschreibfehler sowie die unbekannte Identität des Absenders. Oft sind diese Merkmale erste Hinweise auf einen Betrugsversuch. Allerdings sind viele E-Mails auch einwandfrei geschrieben, weshalb bei unbekannten Absendern prinzipiell immer Vorsicht geboten werden sollte.

5. Kennwortangriffe

Beinahe für jede digitale Anwendung wird ein Passwort benötigt. Aus diesem Grund gehört das Abgreifen von Kennwörtern zu den häufigsten Cyberangriffen. Die Angreifenden gelangen an die Passwörter, indem sie die Netzwerkverbindungen hacken, um an unverschlüsselte Passwörter zu gelangen, sich in Kennwortdatenbanken einwählen oder auch einfach raten. Dabei unterscheidet man zwischen zufälligen und systematischen Kennwortangriffen. Hat der Hackende Informationen über den Namen, die Hobbies, den Wohnort oder auch seinen Geburtstag, wird oft versucht, sich so das Kennwort zu erschließen.

Als Schutzmaßnahme gegen derartige Kennwortangriffe werden Anwendungen häufig gesperrt, wenn ein Passwort zu oft falsch eingegeben wurde. Dennoch gelingt es vielen Angreifenden, die Passwörter zu knacken. Oft werden sie dabei von sogenannten Social-Engineering-Techniken unterstützt.

Die aktuelle Gefährdungslage

Jeder Computer und jedes Gerät, welches mit einem Netzwerk verbunden ist, kann zum Ziel eines Cyberangriffs werden. Potenziell gefährdet sind damit also PCs, Computernetzwerke, IT-Infrastrukturen und IT-Systeme und dessen Nutzende. Dazu zählen nicht nur Privatpersonen und Unternehmen, sondern auch Behörden und Regierungen. Betrachtet man aktuelle Daten, zeigt sich ein eindeutiger Anstieg von Cyberkriminalität:

Nach Daten der Cyber-Map von Kapersky, einem Anbieter für Sicherheitssoftware, ist Deutschland weltweit auf Platz 3 der am häufigsten angegriffenen Länder. Vor Deutschland befinden sich im Ranking noch Russland und die USA. Aktuellen Daten zufolge sehen über die Hälfte der Befragten (55,4 Prozent) die Bedrohungslage durch Cyberangriffe in Deutschland als sehr hoch an. Im Jahr 2024 verzeichneten deutsche Unternehmen durchschnittlich 13 schädliche Cyber-Sicherheitsvorfälle, wobei die daraus resultierenden Folgekosten bei rund 1,06 Millionen US-Dollar lagen.

Zudem betrug der durch Cyberattacken verursachte Schaden für die deutsche Wirtschaft im Jahr 2024 etwa 178,6 Milliarden Euro, was rund 30 Milliarden Euro mehr als im Vorjahr entspricht.

Des Weiteren legt das Bundesamt für Sicherheit in der Informationstechnik (BSI) jährlich einen Report vor, in welchem die aktuelle Gefährdungslage in Deutschland dargestellt wird. Der Bericht aus dem Jahr 2024 zeigt, dass allein in diesem Berichtszeitraum durchschnittlich 309.000 neue Schadprogramm-Varianten bekannt wurden. Das entspricht einem Anstieg von ca. 26 % gegenüber dem Vorjahr.

Grund dafür seien die zunehmende Digitalisierung und gleichzeitige Professionalisierung der Angreifenden. Die Gesamtsituation in Deutschland wird als “war und ist besorgniserregend” eingeschätzt.

Grund dafür seien die zunehmende Digitalisierung und gleichzeitige Professionalisierung der Angreifenden. Die Gesamtsituation in Deutschland wird als “war und ist besorgniserregend” eingeschätzt.

Schutzmaßnahmen: Tipps für mehr Cybersicherheit

Mit der zunehmenden Digitalisierung steigt also auch die Gefahr von Cyberangriffen ungemein. Aus diesem Grund ist es aktuell wichtiger denn je, Schutzmaßnahmen zu ergreifen und die eigenen Daten zu sichern. Folgende Tipps sind zu empfehlen, wenn Sie die Sicherheit Ihrer digitalen Daten gewährleisten möchten.

Grundsätzliche Maßnahmen:

- Regelmäßige Updates: Halten Sie Ihre Anwendungen und Systeme stets aktuell. Die neusten Updates bieten meist den besten Schutz, da alle aufgefallenen Sicherheitslücken behoben werden.

- Back-Ups: Führen Sie Back-Ups durch und bewahren Sie Sicherheitskopien auch offline auf. Im Fall einer Cyberattacke sind Sie so gegen Erpressungsversuche sicher.

- Passwörter: Allgemein sollten Sie bei der Wahl Ihrer Passwörter auf die Sicherheit achten. Ein sicheres Passwort umfasst mindestens 10 Zeichen, besteht aus einem Mix von Groß- und Kleinbuchstaben sowie Sonderzeichen, ist in keinem Wörterbuch zu finden und steht in keinerlei Verbindung mit Ihrer Person. Für verschiedene Anwendungen sollten zusätzlich unterschiedliche Passwörter genutzt werden. Nutzen Sie immer dasselbe Passwort, kann ein Hacker dieses Passwort schnell verbreiten und all Ihre Anwendungen infiltrieren.

Weitere Maßnahmen für zusätzlichen Schutz:

- Anti-Malware: Um sich vor Malware zu schützen, sind Sicherheitssoftwares unabdingbar. Virenschutzprogramme erkennen Schadsoftware und verhindern dessen Ausbreitung. So entsteht ein zusätzlicher Schutz vor Angriffen und Datenmissbrauch.

- 2FA: Die Zwei-Faktor-Authentifizierung erschwert Kennwortangriffe, indem zum Anmelden ein doppelter Identitätsnachweis abgefragt wird. Neben dem Passwort werden beispielsweise auch PIN-Abfragen per SMS oder E-Mail, Fingerabdrücke oder Sicherheits-Tokens abgefragt.

- VPN: Eine VPN-Verbindung hilft bei der Verschlüsselung von Daten und ist damit insbesondere in freien Netzwerken dringend zu empfehlen. So können Sie für mehr digitale Privatsphäre sorgen und reduzieren auch das Risiko eines Angriffs.

Schutzmaßnahmen für Unternehmen

Da Unternehmen oft das Ziel eines Cyberangriffs sind, sollten hier neben den zuvor genannten Tipps weitere Maßnahmen ergriffen werden. Nur wer digitale Sicherheit gewährleisten kann, kann von der Digitalisierung profitieren. Darum ist die IT-Sicherheit ein Topthema für das gesamte Unternehmensmanagement.

- Cyber-Resilienz: Um im Fall eines Cyberangriffs angemessen reagieren zu können, sollten sich Unternehmen intensiv darauf vorbereiten. Empfehlenswert sind Übungen und das Durchspielen möglicher Szenarien. Im Ernstfall ist dann die Aufgabenverteilung klar geregelt und der Vorfall kann routiniert behandelt werden.

- Penetrationtest: IT-Schwachstellen decken professionelle, “gute” Hacker auf. Sicherheitslücken können somit frühzeitig geschlossen und ernsthafte Angriffe erschwert werden.

- Schulungen: Auch Mitarbeitende können das Ziel von Cyberattacken sein. Darum ist es von großer Wichtigkeit, auch die Belegschaft über alle Risiken zu informieren und regelmäßig im Umgang mit Cybersicherheit zu schulen. Für einen reibungslosen Ablauf kann eine Software für Schulungsmanagement hilfreich sein, die an wieder aufzufrischende Schulungen erinnert.

- Bestandsaufnahmen: Beobachten Sie die Gefährdungslage intern und extern. Bestandsaufnahmen helfen dabei, die richtigen Maßnahmen zu ergreifen.

- Überblick: Verschaffen Sie sich allgemein einen Überblick über die im Unternehmen genutzte Soft- und Hardware. Bei Softwares von externen Dienstleistern sollte zudem Wert auf eine verschlüsselte Verbindung (z.B. HTTPS) gelegt werden. Auch 2FA ist eine empfehlenswerte Funktion.

Geschütze Softwares von p.l.i. solutions

Auch bei PLI nehmen wir Cybersicherheit und Datenschutz sehr ernst. Um unsere Kunden zu schützen, setzen wir bei all unseren Softwares neben individuellen Benutzern und Kennwörtern auch auf eine verschlüsselte Verbindung mit HTTPS. Dieses Protokoll garantiert eine abhörfreie Datenübertragung und Transportverschlüsselung.

Als Partner von Noris Network nutzen wir für unsere Anwendungen zudem Hochsicherheits-Rechenzentren in Deutschland, welche im Jahr 2020 mit dem Service Provider Award für Innovation, maximale Sicherheit und Verfügbarkeit ausgezeichnet wurden.

Zusätzlich sind wir ein Teil der “Initiative Cloud Services Made in Germany” und können somit alle gängigen Sicherheitsstandards auch für Cloud-Lösungen garantieren.